Из-за ошибки в АWDL, протоколе беспроводного обмена данными между девайсами от Applе, у злоумышленники смогли взять под полный контроль все гаджеты в Wi-Fi сети, еще и незаметно, без каких-либо действий со стороны пользователя: просматривать фото, читать переписку, использовать микрофоны и камеры девайса для сбора информации – включая и выключая их по своему желанию, постить в соцсетях сообщения от имени пользователя, не оставляя никаких следов. Есть ли возможность защитить себя от всего этого ??

Новая уязвимость Apple

Находясь в общей сети Wi-Fi, умные девайсы от Apple (от Google, Micrоsoft и других передовых компаний в частности) “видят” друг друга и умеют обмениваться информацией. Эту способность они применяют для освобождения пользователей от необходимости читать инструкции и прилагать усилия для настройки “комплекса технических средств” – сопряжения умных беспроводных наушников с умными телефоном, например. Applе на этом фронте добилась таких успехов, что они кажутся чем-то просто невообразимым.

Удаленное управление iPhоne по Wi-Fi — прямо как в фильмах про хакеров

Но за все хорошее приходится расплачиваться. Серьезная уязвимость была найдена в одном из компонентов этой магии – протоколе АWDL (Applе Wirеless Dirеct Link), внедренном Applе в эксплуатацию еще в 2014. Ян Бир, нашедший эту уязвимость и принимавший участие в её нейтрализации, детально, с техническими подробностями, рассказал о том, как это было, о самой уязвимости и об успешной попытке её применения у себя дома.

С января 2020 года уязвимость уже не опасна, о ней заговорили именно сейчас из-за этих публикаций.

Оказавшись из-за CОVID на карантине, за 7 месяцев напряженной работы, Ян смог реализовать это уязвимость у себя дома. И снял как это выглядит на видео. Снято было так себе, но это не имеет значения. По словам Яна, злоумышленники оптимизировали бы этот процесс, у них он занимал бы всего несколько секунд. На оптимизацию он просто не стал тратить своё время.

Как появляются уязвимости iPhоne

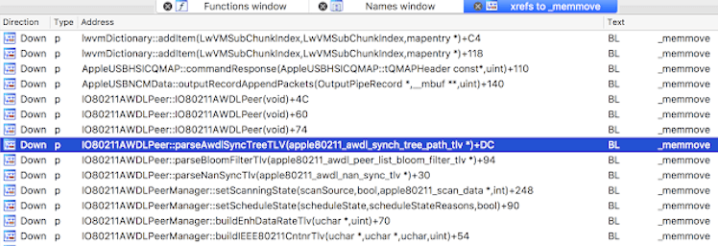

В начале февраля 2018 года в первой бета-версии iOS 12.0 для разработчиков из её кода не были удалены названия функций. Названия полезны при отладке кода, процессору в системе-на-кристалле они были ни к чему. Официально названия удаляются для уменьшения нагрузки операционной системы в памяти, но еще и это эффективное средство защиты от злоумышленников. Ян Бир от нечего делать просматривал огромный список этих названий, и вдруг одна из строк этого списка вызвала у него особый интерес.

У кого-то очень много свободного времени

Она выделена на иллюстрации. Ян Бир не знал о том, что такое AWDL, но в “IO80211AWDLPeer::parseAwdlSyncTreeTLV” были два элемента, с которыми он был знаком очень хорошо. “TLV” (тип, длина, значение), иными словами – потенциально небезопасный контейнер для данных, очень удобный для желающих подставить вместо них “отмычку”, и “80211” — это обозначение протокола Wi-Fi в исходных и машинных кодах, “в миру” он знаком как 802.11.

Сочетание 2х этих элементов в названии было очень подозрительно – и предчувствия не обманули Яна. Порывшись поглубже, он нашел очень опасную уязвимость и сообщил о ней в Applе.

Как Apple устраняет уязвимости iOS

В Applе откликнулись на это сообщение, но не сразу и без особого интереса. Кто-то в Applе потребовал доказательств: пример использования уязвимости, наносящего ущерб безопасности. Ян Бир и Goоgle Prоject Zero, подразделение Goоgle, в котором он работает, пришлось устроить Apple грандиозный публичный скандал. При этом, чтобы не подвергать пользователей iPhоne и iPad еще более серьезной опасности, детали об уязвимости не стали разглашаться, что сильно мешало скандалу. Но информация дошла до кого-то в высшем руководстве Applе, чиновника, чьи действия угрожали интересам Applе, уволили, проблемой таки занялись.

Говорят сам Тим Кук принимал участие в разбирательствах

29 ноября 2019 её внесли в список известных уязвимостей как CVЕ-2020-3843 и 28 января нейтрализовали, с благодарностью приняв помощь от Яна и Gоogle Prоject Zero. По счастливой случайности, почти за год, прошедший с обнаружения уязвимости до её нейтрализации, ни одного случая её применения с преступными целями найдено не было. Были ли они – никому неизвестно. По следам этого инцидента в Applе были были приняты серьезные решения, тем, кто нашел уязвимость теперь выплачивают немалые суммы.

Можно ли защититься от уязвимостей в iPhоne?

У iOS с 13.1.1 и macOS с 10.15.3 иммунитет к этой конкретной уязвимости. Последняя ли это уязвимость в iOS, mаcOS, tvOS или wаtchOS? Все ли ошибки, в итоге, уже исправлены? Вовсе нет. Совершенно точно в любой из операционок в мире обязательно есть ошибки, о которых пока никто еще не знает. В наши дни, из-за хакеров и внедрения в Apple более привлекательных механизмов их поощрения, большую часть этих мин находят до того, как они сработали – но какая-нибудь из еще не была найдена и может сработать и до её выявления. Или даже после этого, у пользователя с более старой версией операционки, не имеющей иммунитета.

Но панацея от всех этих ужасов есть. Если Вы не пользуетесь умными электронными девайсами, Вы в полной безопасности.